I den första av de två artiklarna i den här serien tittade vi på hur ofta domäner används för phishing-aktiviteter inom individuella toppdomäner (domäntillägg) med hjälp av data från CSC:s tjänster för bedrägeribekämpning. I den här, andra, artikeln analyserar vi flera datamängder för att fastställa vilka som är de mest hotutsatta toppdomänerna baserat på hur ofta domänerna används olagligt för en serie cyberbrott.

I den här mer djupgående inblicken tittar vi på följande datamängder:

- Spamhaus 10 mest missbrukade toppdomäner[1], som återspeglar information i dess domänblockeringslista och innehåller domäner med dåligt rykte (generellt sett sådana som befinns ha anknytning tull skräppost eller skadeprogram).

- Netcrafts 50 toppdomäner[2] med den högsta andelen cyberbrott i förhållande till aktiva webbplatser, som generellt sett återspeglar phishing- och skadeprogramsincidenter.

- Palo Alto Networks 10 toppdomäner[3] med den högsta andelen skadliga domäner, som återspeglar fyra kategorier av skadligt innehåll (skadeprogram, phishing, styrning (command and control, C2) samt grayware) och uttryckt som medianvärdet för absolut avvikelse från medianen.

- Data från CSC:s tjänster för bedrägeribekämpning enligt diskussionen i del ett av den här serien.

Varje datamängd mäter andelen domäner inom varje toppdomän som bedöms ha en koppling till hotfullt innehåll[4]. För datamängd 1, 2 och 3 uttrycks andelen som det totala antalet domäner som analyseras för den aktuella toppdomänen.

Metodik: För enkel jämförelse normaliseras återigen hotfrekvensen för varje toppdomän inom varje datamängd så att värdet för den mest hotutsatta toppdomänen i varje fall är 1. Den sammanlagda hotfrekvensen för en toppdomän beräknas sedan som genomsnittet av den normaliserade poängen inom de datamängder där den förekommer. Toppdomäner som endast förekom i CSC:s datamängd och för vilka färre än 50 phishing-fall registrerades har uteslutits från resultaten.

Analys och diskussion

Ovanstående metodik ger följande lista (tabell 1) för de 30 mest hotutsatta toppdomänerna rangordnade efter normaliserad hotfrekvens.

| Toppdomän | Hotfrekvens | Registrator | Operatör[5] | Region (land)/Typ |

| .CI | 1,000 | Autorité de Régulation des Télécommunications/TIC de Côte d’lvoire (ARTCI) | Autorité de Régulation des Télécommunications/TIC de Côte d’lvoire (ARTCI) | Afrika (Elfenbenskusten) |

| .ZW | 1,000 | Postal and Telecommunications Regulatory Authority of Zimbabwe (POTRAZ) | TelOne Pvt Ltd | Afrika (Zimbabwe) |

| .SX | 0,945 | SX Registry SA B.V. | Canadian Internet Registration Authority (CIRA) | Karibien (Sint Maarten) |

| .MW | 0,862 | Malawi Sustainable Development Network Programme | Malawi Sustainable Development Network Programme | Afrika (Malawi) |

| .AM | 0,608 | ”Internet Society” icke-statlig organisation | ”Internet Society” icke-statlig organisation | Asien (Armenien) |

| .DATE* | 0,506 | dot Date Limited | GoDaddy Registry | Ny generisk toppdomän |

| .CD | 0,391 | Office Congolais des Postes et Télécommunications (OCPT) | Office Congolais des Postes et Télécommunications (OCPT) | Afrika (Demokratiska republiken Kongo) |

| .KE | 0,381 | Kenya Network Information Center (KeNIC) | Kenya Network Information Center (KeNIC) | Afrika (Kenya) |

| .APP* | 0,377 | Charleston Road Registry Inc. | Google Inc | Ny generisk toppdomän |

| .BID* | 0,361 | dot Bid Limited | GoDaddy Registry | Ny generisk toppdomän |

| .LY | 0,356 | General Post and Telecommunication Company | Libya Telecom and Technology | Afrika (Libyen) |

| .BD | 0,351 | Posts and Telecommunications Division | Bangladesh Telecommunications Company Limited (BTCL) | Asien (Bangladesh) |

| .SURF* | 0,325 | Registry Services, LLC | GoDaddy Registry | Ny generisk toppdomän |

| .SBS* | 0,250 | ShortDot | CentralNic | Ny generisk toppdomän |

| .PW | 0,240 | Micronesia Investment and Development Corporation | Radix FZC | Asien (Palau) |

| .DEV* | 0,222 | Charleston Road Registry Inc. | Google Inc | Ny generisk toppdomän |

| .QUEST* | 0,209 | XYZ.COM LLC | CentralNic | Ny generisk toppdomän |

| .TOP* | 0,196 | Jiangsu Bangning Science and Technology Co., Ltd. | Jiangsu Bangning Science and Technology Co., Ltd. | Ny generisk toppdomän |

| .PAGE* | 0,195 | Charleston Road Registry Inc. | Google Inc | Ny generisk toppdomän |

| .GQ | 0,192 | GETESA | Equatorial Guinea Domains B.V. (Freenom) | Afrika (Ekvatorialguinea) |

| .CF | 0,168 | Societe Centrafricaine de Telecommunications (SOCATEL) | Centrafrique TLD B.V. (Freenom) | Afrika (Centralafrikanska republiken) |

| .GA | 0,164 | Agence Nationale des Infrastructures Numériques et des Fréquences (ANINF) | Agence Nationale des Infrastructures Numériques et des Fréquences (ANINF) (Freenom) | Afrika (Gabon) |

| .ML | 0,157 | Agence des Technologies de l’Information et de la Communication | Mali Dili B.V. (Freenom) | Afrika (Mali) |

| .BUZZ* | 0,149 | DOTSTRATEGY CO. | GoDaddy Registry | Ny generisk toppdomän |

| .CYOU* | 0,141 | ShortDot | CentralNic | Ny generisk toppdomän |

| .CN | 0,130 | CNNIC | CNNIC | Asien (Kina) |

| .MONSTER* | 0,106 | XYZ.COM LLC | CentralNic | Ny generisk toppdomän |

| .BAR* | 0,104 | Punto 2012 Sociedad Anonima Promotora de Inversion de Capital Variable | CentralNic | Ny generisk toppdomän |

| .HOST* | 0,101 | Radix FZC | CentralNic | Ny generisk toppdomän |

| .IO | 0,085 | Internet Computer Bureau Limited | Internet Computer Bureau Limited | Asien (Brittiska territoriet i Indiska oceanen) |

Tabell 1: De 30 domänerna med den högsta totala normaliserade hotfrekvensen.

Tabell 2 visar de datamängder där var och en av de 30 domänerna förekommer.

| Toppdomän | Spamhaus | Netcraft | Palo Alto Networks | CSC |

| CI | ✓ | ✓ | | |

| .ZW | | ✓ | ||

| .SX | ✓ | |||

| .MW | ✓ | ✓ | ||

| .AM | ✓ | |||

| .DATE | ✓ | |||

| .CD | ✓ | |||

| .KE | ✓ | ✓ | ✓ | |

| .APP | | ✓ | ||

| .BID | ✓ | | ||

| .LY | | ✓ | ||

| .BD | ✓ | ✓ | ✓ | |

| .SURF | ✓ | ✓ | ||

| .SBS | ✓ | ✓ | ✓ | |

| .PW | ✓ | ✓ | | |

| .DEV | ✓ | |||

| .QUEST | | ✓ | ✓ | |

| .TOP | ✓ | ✓ | ✓ | |

| .PAGE | | ✓ | ||

| .GQ | ✓ | ✓ | ||

| .CF | ✓ | ✓ | ||

| .GA | ✓ | ✓ | ||

| .ML | ✓ | ✓ | ||

| .BUZZ | ✓ | ✓ | ||

| .CYOU | ✓ | ✓ | ||

| .CN | ✓ | ✓ | ✓ | |

| .MONSTER | ✓ | |||

| .BAR | ✓ | |||

| .HOST | ✓ | |||

| .IO | | ✓ |

Det är av betydelse att den här listan domineras av tillägg från Afrika, Asien och Karibien tillsammans med ett flertal nya generiska toppdomäner. Det senare överensstämmer med observationen att nya generiska toppdomäner brukar ha en oproportionerligt större andel missbruk än äldre toppdomäner även om de brukar ha bättre processer för hantering av intrång[6]. Nästan hälften av toppdomänerna i den här listan drivs av bara tre organisationer, nämligen CentralNic (sex toppdomäner), Freenom (fyra) och GoDaddy Registry (fyra).

APWG:s omfattande Global Phishing Survey[7] från 2017, som analyserade toppdomäner som oftast hade anknytning till phishing-domäner, visade också en del liknande trender (även om situationen kan ha förändrats något sedan 2017). Dess tio toppdomäner efter förekomst av phishing-domäner dominerades av afrikanska och asiatiska nationella domäner, med tre av de fem högst rankade (.MK, .BD och .KE) på vår topp 30-lista.

Följande observationer från analysen är också värda att notera:

- Vissa av toppdomänerna i listan har en speciell betydelse:

- .LY – frekvensen med vilken det här tillägget används i samband med hotfullt innehåll påverkas starkt av dess användning av tjänster för webbadressförkortningar (exempelvis bit.ly, cutt.ly och ow.ly). Det innebär att dess hotfrekvens är oproportionerligt hög jämfört med vad som skulle kunna förväntas baserat på dess användning endast som en nationell toppdomän.

- .IO – .IO-tillägget är populärt på domäner med teknikrelaterat innehåll, speciellt allt som har med Apples operativsystem (iOS) att göra. Många av hotwebbplatserna i den här analysen ligger på komprometterade .IO-domäner eller underdomäner såsom github.io snarare än att vara en återspegling av faktorer i samband med Brittiska territoriet i Indiska oceanen.

- De 30 mest hotutsatta toppdomänerna inkluderar fyra av de fem gratistillägg som erbjuds av Freenom (med undantag för .TK, där hotfrekvensen sannolikt kommer att sjunka på grund av det stora absoluta antalet registreringar inom toppdomänen). Deras affärsmodell tillåter kunder att registrera domäner gratis, med alternativet att betala senare beroende på hur domänen kommer att användas. Det innebär att dessa tillägg är särskilt populära bland phishing-aktörer som kanske gör sig av med sina domäner efter några dagars användning för en phishing-attack.

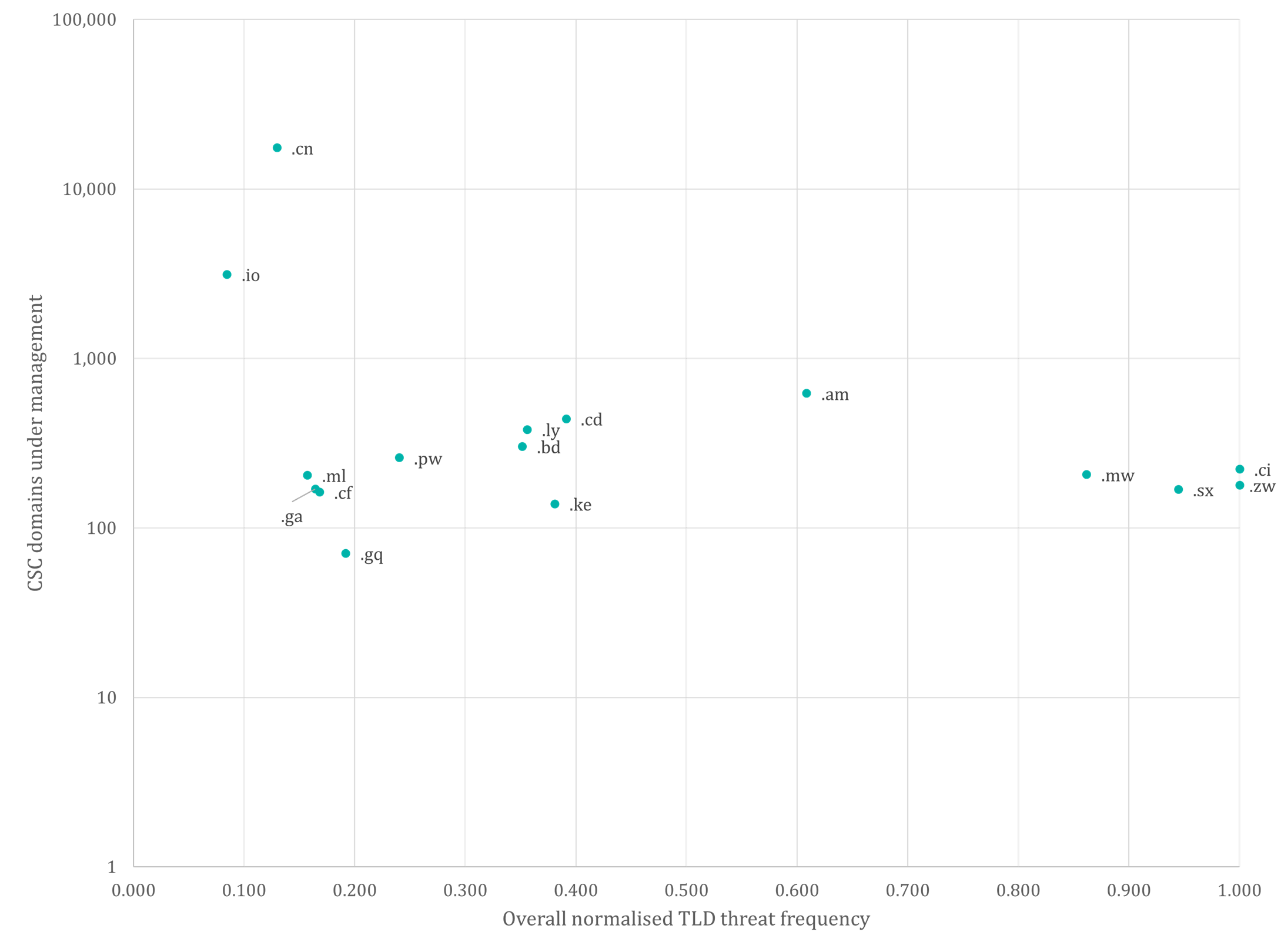

Bild 1 visar hotpoängen i jämförelse med det totala antalet kunddomäner som hanteras av CSC inom de observerade toppdomänerna[8].

Det är värt att notera att de flesta av de mest hotutsatta toppdomänerna har kopplingar till ett litet antal domäner som sköts av CSC. En tydlig rekommendation är därför att varumärkesägare, när så är möjligt, kanske bör överväga att i förebyggande syfte registrera domännamn med högrelevanta varumärkestermer inom högrisktillägg för att förhindra att de registreras av tredje parter för bedrägliga syften.

När varumärkesägare överväger en registreringsstrategi i förebyggande syfte ska de också överväga att registrera domäner som innehåller specifika varumärkesvarianter eller nyckelord som ofta är förknippade med phishing-aktiviteter, snarare än att bara registrera exakta varumärkesmatchningar inom toppdomäner av särskilt intresse. Det kan inkludera vanliga teckenersättningar, nyckelord som ”inloggning”, ”jobb”, ”investera” eller andra branschspecifika nyckelord.

När relevanta domäner redan är tagna inom mycket hotutsatta toppdomäner kan det vara fördelaktigt att övervaka dem för att upptäcka framtida innehållsförändringar och/eller att initiera bekämpningsåtgärder i fall där intrångsinnehåll identifieras.

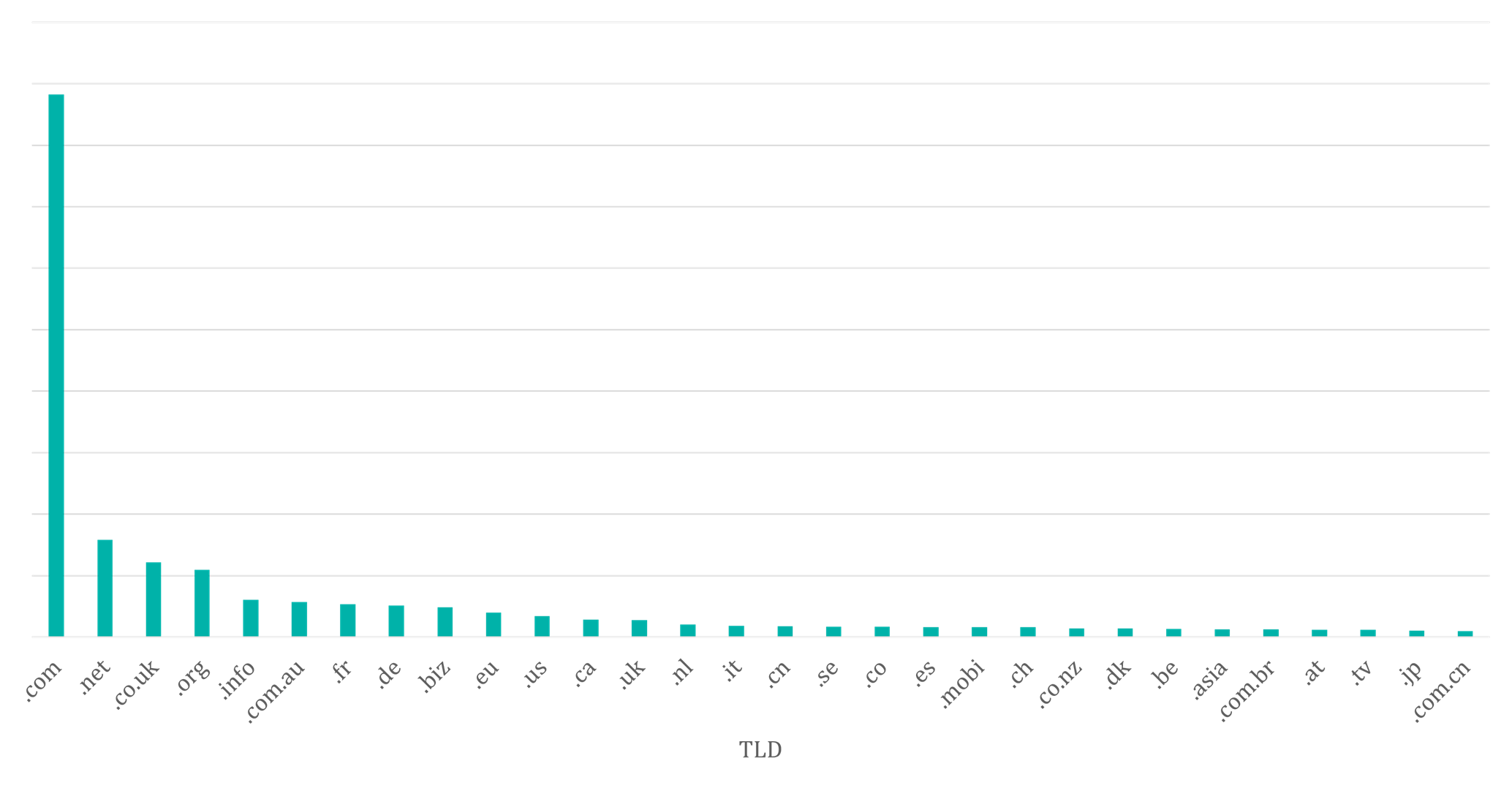

Det är också värt att beakta topplistan med toppdomäner efter antal kunddomäner som sköts av CSC (bild 2). Det är värt att notera att endast en av toppdomänerna av de 30 mest hotutsatta tilläggen (.CN) för närvarande förekommer på listan (tillsammans .COM.CN).

Det konstateras dock ofta att många av de mest hotutsatta toppdomänerna utsätts för höga nivåer av registreringsaktivitet överlag, med en avsevärd andel kopplad till bedräglig användning, och att mycket av detta sker via registrarer på konsumentnivå, medan leverantörer i företagsklass ofta ser lite legitim aktivitet. Tidigare CSC-studier har fastställt att de flesta varumärkesrelaterade domännamnen på riskutsatta domäntillägg normalt registreras av tredje part och att de ofta är inblandade i domänrofferi eller skadlig användning. I en studie som tittade på .ICU-”kusinerna” till flera toppvarumärkens kärndomäner, dvs. samma andranivådomännamn, fast på .ICU-tillägget, använde ungefär tre fjärdedelar av domänerna misstänkta DNS-leverantörer som inte kontrollerades av varumärkesägaren.

CSC’s rekommendationer

CSC har en kort lista med rekommendationer för att hjälpa varumärkesägare bekämpa de problem som beskrivs i de här artiklarna.

1. Börja med grunden

All it-säkerhet går tillbaka till domännamnet. Det är avgörande att ha en omfattande överblick över din domänportfölj: vilka domäner du har och vilka som är affärskritiska, taktiska eller defensiva. CSC:s tjänster för domänhantering tillåter kunder att hantera sina portföljer eller officiella bolagsdomäner. Implementering av blockerings- eller varningstjänster ger insyn i försök av tredje part att registrera domäner som innehåller varumärkesrelaterade termer. CSC:s team för varumärkesrådgivning kan ge råd om domänregistreringsstrategier.

2. Skydda dem

Varumärkta domäner registrerade av tredje part är bara en del av problemet. Att skydda dina officiella domäner från att utsättas för obehöriga ändringar av en domäns infrastruktur som ligger till grund för attacker som domänkapning, e-postspoofing och phishing är en annan del av bilden. Som en leverantör i företagsklass erbjuder CSC ett flertal domänskyddsprodukter som låter kunder skydda sina företagsdomäner och upprätthålla ett djupgående tillvägagångssätt som en del av ett robust domänskydd. Dessa åtgärder inkluderar Multilock, DNSSEC, användning av CAA-poster, DMARC, SPF och DKIM.

3. Övervaka noga för att upptäcka potentiella hot

Kunskap om domänskydd är styrka. Bevakning av registrering, omregistrering och borttagning av varumärkesrelaterade domännamn rekommenderas starkt, tillsammans med användning av denna kunskap för att informera när ett varumärke bör agera. CSC:s tjänst för 3D Domain Monitoring gör just det, och den omfattar en serie varumärkesvarianter, inklusive ungefärliga matchningar och teckenersättningar. Övervakningen omfattar ett stort antal domäntillägg, inklusive hotutsatta toppdomäner. Tjänsten bevakar också högrelevanta domäner dygnet runt och följer dem för att upptäcka ändringar i innehållet.

För varumärken där phishing är ett problem rekommenderar vi att man kompletterar övervakningen av domän eller internetinnehåll med en skyddstjänst mot phishing. Det kommer att förbättra täckningen över områden som annars kanske inte skulle upptäckas, exempelvis domännamn som inte är varumärkesspecifika eller oindexerat internetinnehåll. CSC:s produkter för upptäckt av phishing använder en rad datakällor, inklusive skräppostfällor och honungsfällor, tillsammans med andra dataflöden såsom data från kunders e-postlådor för rapportering av missbruk och webbserverloggar. Resultaten matas in i en korrelationsmotor som drivs av maskininlärning för att upptäcka bedrägliga webbplatser genom analys av webbadressmönster och jämförelse av webbplatserna med kända indikatorer på bedrägligt innehåll.

4. Hävda dina rättigheter vid intrång

Punkt 1–3 avser att sänka it-riskerna, men för befintliga intrång är det viktigt att ha en effektiv bekämpningslösning på plats för att skydda ditt varumärke. CSC:s bekämpningstjänster inkluderar förmågan att snabbt ta ner en mängd olika typer av intrång, dygnet runt. Vi har en ”verktygslådestrategi” med en stor mängd bekämpningsmetoder så att vi kan välja det mest verkningsfulla och kostnadseffektiva alternativet i varje givet fall, samtidigt som vi har andra alternativ i beredskap för upptrappning. Med effektiv användning av den strategin kommer ett varumärke att kunna skydda sitt anseende och potentiellt återta intäkter som förlorats på grund av bedräglig aktivitet och omdirigeringar till tredjepartswebbplatser.

Vi ser fram emot en pratstund

Om du vill ha mer information om någon av de tjänster som nämns i den här artikeln eller prata med en av våra experter om ett visst problem som tas upp här, fyll i vårt kontaktformulär och ange artikelns namn och den tjänst eller det problem du vill prata om.

[1] spamhaus.org/statistics/tlds/

[2] trends.netcraft.com/cybercrime/tlds

[3] unit42.paloaltonetworks.com/top-level-domains-cybercrime/

[4] För datamängd 1 och 2 är all statistik korrekt per den 13 juni 2022.

[5] Från iana.org

[6] https://op.europa.eu/en/publication-detail/-/publication/7d16c267-7f1f-11ec-8c40-01aa75ed71a1

[7] docs.apwg.org//reports/APWG_Global_Phishing_Report_2015-2016.pdf

[8] Data är korrekta per juni 2022