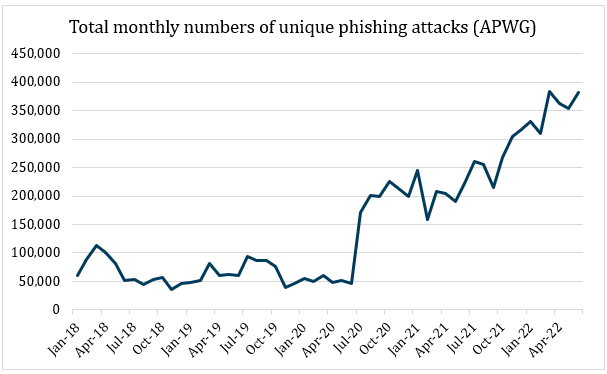

Vi har noterat i tidigare CSC-studier att phishing fortsätter att vara en mycket populär hotbärare bland illasinnade aktörer och inte visar några tecken på att avta, delvis på grund av covid-19-pandemin och den ökande populariteten för distansarbete. De senaste siffrorna från Anti-Phishing Working Group (APWG) visar också att antalet phishing-attacker är högre än någonsin tidigare. Det sammanlagda antalet unika phishing-attacker för kvartalet överskred 1 miljon för första gången under första kvartalet 2022, med mer än 600 distinkta varumärkesattacker varje månad.

En tidigare rapport från APWG[1] noterade att 80 % av alla phishing-webbplatser befanns använda secure socket layer (SSL)-certifikat eller transport layer security (TLS)-certifikat (tillåter användning av HTTPS), en ökning från ca 5 % i slutet av 2016, och 90 % av dessa certifikat hade utfärdats av gratisleverantörer, t.ex. cPanel och Let’s Encrypt.

Dessutom rapporterade Interisle, i sin rapport 2022 Phishing Landscape, upptäckten av mer än 1,1 miljoner phishing-attacker mellan april 2021 och april 2022 riktade mot mer än 2 000 varumärken, men majoriteten var endast riktade mot 10 toppvarumärken. Totalt sett användes särskilt registrerade domäner i 69 % av attackerna, som också var oproportionerligt koncentrerade på nya generiska toppdomäner (gTLD). Dessutom dominerar ett litet antal registraturer de skadliga registreringarna. Ca 41 % av alla domäner som rapporterades för phishing befanns ha använts inom 14 dagar efter registreringen, och de flesta rapporterades efter 48 timmar.

Modern phishing drivs av en önskan att stjäla autentiseringsuppgifter och imitera företag, men ses också alltmer som inkörsporten för attacker med skadeprogram och ransomware, vilket ofta leder till allvarliga intrång i företagssystem och andra säkerhetsfrågor, t.ex. DNS-attacker.

Den anpassningsbara phishing-webbplatsen

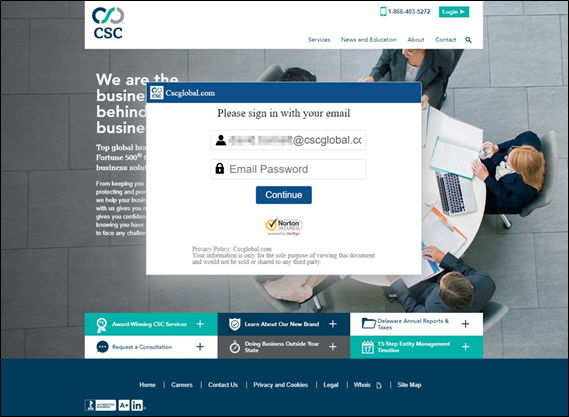

En bedräglig webbplats som imiterar utseendet på det attackerade varumärkets officiella webbplats är central i många phishing-attacker. Det inkluderar ofta ett inloggningsformulär där känsliga kunduppgifter måste anges och därmed hamnar i bedragarens händer. I en klassisk phishing-attack imiterar webbplatsen ett särskilt varumärke, och cyberbrottslingar skickar e-post till en stor grupp användare för att driva dem till webbplatsen. Den här strategin grundar sig på antagandet att en viss del av mottagarna tillhör det attackerade varumärkets genuina kunder och kan luras.

De senaste två åren har dock CSC noterat framväxten av en allvarligare typ av phishing-webbplats, vars utseende anpassas dynamiskt till den enskilde mottagaren i varje enskilt fall, och som framgångsrikt kan rikta sig till en mycket större andel av mottagarna i en enda kampanj.

Ett första exempel identifierades i februari 2020, med en webbadress i formatet https://[fraudsite.com]/[directory]/?usr=[string], där ”string” var en serie med till synes slumpmässiga tecken. Webbplatsen verkade rikta sig till användaren av en viss företags-e-postadress som tillhör en varumärkesinnehavare, och adressen fylldes i på förhand i sidans inloggningsformulär. Webbplatsens bakgrund visade en inramad version av företagets officiella webbplats och gav intrycket att användaren loggade in på sin egen företagswebbplats. Allt innehåll verkade vara hårdkodat i phishing-webbplatsens HTML.

En närmare titt avslöjade dock att innehållet faktiskt verkade genereras dynamiskt, och att strängen i webbadressen bestod av en Base64-kodad version (en standardmetod för konvertering av binära data, t.ex. en sträng med standard-ASCII-tecken, till ett annat format) av mottagarens e-postadress.

För att fastställa hur phishing-webbplatsen hanterade denna information i praktikten genererades en modifierad webbadress som ersatte den tidigare Base64-strängen med en kodad version av en CSC-anställds e-postadress. Det skapade sidan som visas i bild 2, för vilken HTML-källkoden återigen verkade vara hårdkodad när den visades.

Det innebär att webbplatsen förmodligen kör ett skript för att dynamiskt generera sidans HTML baserat på innehållet i Base64-strängen i webbadressen. Det ger möjligheten att skapa en mycket övertygande, anpassad phishing-attack där den bedrägliga webbplatsen, med en given mottagaradress, konfigureras så att den visar en inramad version av e-postadressens värddomän, med en ovanpåliggande inloggningsruta som i förväg fylls i med den adressen. Resultatet är att samma phishing-e-postmeddelande potentiellt kan skickas till ett stort antal e-postadresser utan ytterligare krav på att anpassa e-postadressen eller den motsvarande phishing-webbplatsen till mottagarna, annat än att se till att en Base64-kodad version av mottagarens e-postadress i varje enskilt fall bifogas länken i phishing-e-postmeddelandet (vilket enkelt skulle kunna automatiseras med hjälp av ett skript).

Det fastställdes också att webbplatsens beteende verkar vara beroende av precis hur och var den visas, och att den verkar vara inaktiv när den visas i en virtuell maskinmiljö. Det har tidigare noterats att den här sortens konfiguration är en teknik som används av bedragare för att förhindra forensisk analys av deras webbplatser av säkerhetspersonal, som ofta arbetar i virtuella miljöer.

Dessutom kan synliga kännetecken (dvs. indikatorer på förfalskning) på produktbilden göra det lättare att fastställa om en produktlistning utgör ett intrång. Det görs med hjälp av både automatiserad bildanalys och manuell inspektion av en analytiker.

Det ska också noteras att den här sortens webbplats skulle vara mycket svår att upptäcka med traditionella metoder för varumärkesbevakning. Utöver det faktum att webbplatsen kan ha skapats som en oindexerad ö-webbplats, avsedd att endast nås via länkar i skräppost, finns det potentiellt ingen hänvisning till något varumärke i själva webbplatsens innehåll, och varumärkesspecifikt innehåll genereras dynamiskt i HTML-koden endast när en specifik webbplats nås. I sådana fall skulle upptäckt vara beroende av förmågan hos CSC:s motor för bedrägeribekämpning, som fungerar tillsammans med webbhänvisarinformation från varumärkesinnehavaren för att identifiera när phishing-webbplatsen hämtar information från varumärkesinnehavarens officiella webbplats när inramningsprocessen utförs.

En studie i juli 2022[2],[3] rapporterade att en extremt likartad typ av attack hade identifierats, i det här fallet med en bit-för-bit-spegling av den officiella webbplatsen för det varumärke som attacken riktades mot.

Slutsatser

De här resultaten understryker vikten av ett omfattande program för upptäckt och bekämpning av phishing som kan identifiera olika typer av hot. Upptäckten bör omfatta komponenter för domänbevakning (för att identifiera phishing-webbplatser där varumärket eller en variant av varumärket ingår i domännamnet) och internet-övervakning (för att identifiera andra bedrägliga webbplatser som är länkade från innehåll som indexeras av sökmotorer). Andra datakällor, t.ex. skräppostfällor och honungsfällor samt andra dataflöden, t.ex. uppgifter om kunders e-postlådor för rapportering av missbruk och webbserverloggar, bör dock också användas för att identifiera phishing-webbplatser som inte indexeras eller som har ett innehåll som genereras mer dynamiskt.

Till och med det är dock bara en dellösning. Som noterats ovan ligger phishing-attacker ofta till grund för efterföljande skadeprogramsattacker eller andra säkerhetsintrång. En robust säkerhetsstrategi bör därför också innefatta en rad domänskyddsåtgärder, t.ex. sådana som erbjuds av en registrator av högsta klass, för att skydda kritiska företagsdomäner. Varumärkesägare rekommenderas också att undvika att använda tjänsteleverantörer som tillåter tvivelaktiga metoder som ”typosquatting” (”fulregistrering”), domännamnsauktioner och domännamnsvarianter (försäljning av domäner som innehåller varumärkesvarianter), som alla kan underlätta phishing-attacker.

Om du vill veta mer om upptäckt av phishing, besök vår sida för bedrägerilösningar för företag eller fyll i vårt kontaktformulär för att få tala med en av våra experter.

[1] docs.apwg.org/reports/apwg_trends_report_q2_2021.pdf

[2] darkreading.com/endpoint/apt-phishing-mirrors-landing-pages-credential-harvesting

[3] avanan.com/blog/mirroring-actual-landing-pages-for-convincing-credential-harvesting