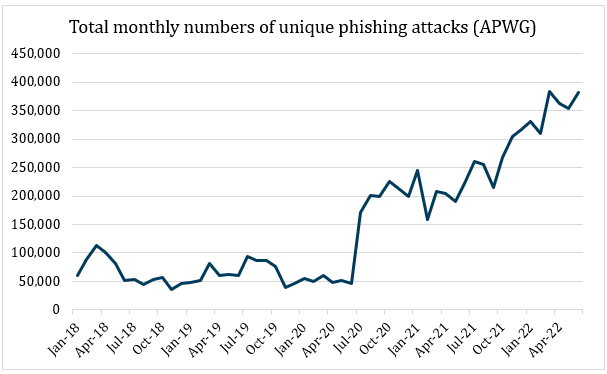

In vorangegangenen CSC-Studien haben wir festgestellt, dass Phishing nach wie vor ein äußerst beliebter Bedrohungsvektor für Kriminelle ist und es keine Anzeichen für ein Nachlassen gibt. Das liegt zum Teil auch an der COVID-19-Pandemie und der Zunahme von „Remote-Working“. Tatsächlich zeigen die jüngsten Zahlen der Anti-Phishing Working Group (APWG), dass die Zahl der Phishing-Angriffe höher ist als je zuvor. Im ersten Quartal 2022 überstieg die Zahl der identifizierten Phishing-Angriffe zum ersten Mal eine Million, und jeden Monat wurden über 600 verschiedene Marken angegriffen.

In einem früheren Bericht der APWG[1] wurde festgestellt, dass über 80 % der Phishing-Websiten SSL- oder TLS-Zertifikate (die die Verwendung von HTTPS ermöglichen) verwenden – ein Anstieg von etwa 5 % zum Jahresende 2016 – und 90 % dieser Zertifikate von kostenlosen Anbietern wie cPanel und Let’s Encrypt ausgestellt wurden.

Zudem identifizierte die Untersuchung von Interisle „2022 Phishing Landscape“ zwischen April 2021 und April 2022 mehr als 1,1 Millionen Phishing-Angriffe. Dabei wurden über 2000 Marken ins Visier genommen, doch die Mehrzahl der Angriffe richtete sich gegen nur 10 Top-Marken. Insgesamt wurden bei 69 % der Angriffe speziell registrierte Domains verwendet, wobei sich die Angriffe überproportional auf neue generische Top-Level-Domains (gTLDs) konzentrierten. Zudem sind einige wenige Registrare bei den böswilligen Registrierungen führend. Es wurde festgestellt, dass rund 41 % der gemeldeten Phishing-Domains innerhalb von 14 Tagen nach ihrer Registrierung genutzt wurden, und die meisten davon innerhalb von 48 Stunden.

Phishing wird heutzutage durch den Diebstahl von Benutzerdaten und die Nachahmung der Identität von Unternehmen bestimmt, aber es wird auch zunehmend als Einfallstor für Malware- und Ransomware-Angriffe erkannt, die oft zu schwerwiegenden Beeinträchtigungen von Unternehmenssystemen und anderen Sicherheitsproblemen führen, wie z. B. Angriffe auf das Domain Name System (DNS).

Die anpassbare Phishing-Website

Zentraler Bestandteil vieler Phishing-Angriffe ist die Verwendung einer betrügerischen Website, die das Erscheinungsbild der offiziellen Website der angegriffenen Marke zum Verwechseln ähnlich nachahmt – oft mit einem Anmeldeformular, welches zur Eingabe sensibler Kundendaten auffordert, die so in die Hände der Betrüger gelangen. Bei einem klassischen Phishing-Angriff imitiert die Website eine bestimmte Marke, und die Cyberkriminellen senden E-Mails an eine große Gruppe von Nutzern, um sie auf die Website zu leiten. Bei dieser Strategie wird davon ausgegangen, dass es sich bei einem bestimmten Teil der Empfänger um überzeugte Kunden der anvisierten Marke handelt, die sich täuschen lassen könnten.

In den letzten zwei Jahren hat CSC jedoch das Auftauchen einer sehr viel raffinierteren Art von Phishing-Websiten festgestellt, deren Erscheinungsbild dynamisch auf den jeweiligen Empfänger zugeschnitten ist und die mit einer einzigen Kampagne einen sehr viel größeren Teil der Empfänger ins Visier nehmen können.

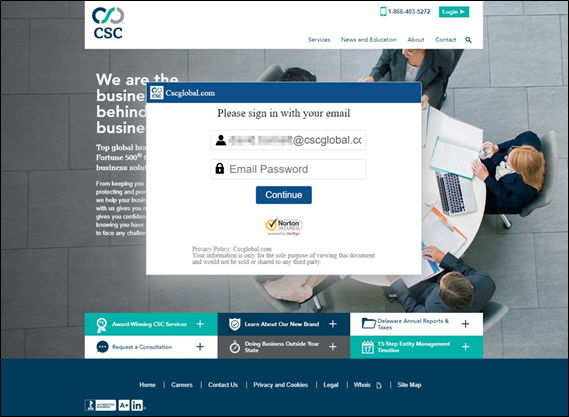

Ein Beispiel wurde erstmals im Februar 2020 identifiziert, wobei eine URL der Form https://[fraudsite.com]/[directory]/?usr=[string] verwendet wurde, wobei „string“ eine Reihe von scheinbar zufälligen Zeichen war. Die Website schien auf den Nutzer einer bestimmten Unternehmens-E-Mail-Adresse eines Markeninhabers abzuzielen, wobei die Adresse bereits im Anmeldeformular auf der Seite eingetragen war. Im Hintergrund der Website war eine eingebundene Version der offiziellen Unternehmens-Website zu sehen, die den Eindruck erweckte, dass der Benutzer sich auf seiner eigenen Unternehmens-Website anmeldete. Alle diese Inhalte waren offenbar fest in den HTML-Code der Phishing-Website kodiert.

Bei näherer Betrachtung stellte sich jedoch heraus, dass der Inhalt tatsächlich dynamisch generiert wird, wobei die Zeichenfolge in der URL aus einer Base64-kodierten Version der E-Mail-Adresse des Empfängers bestand. (Base64-Kodierung ist eine Standardmethode zur Konvertierung von Binärdaten, z. B. eine Zeichenfolge aus Standard-ASCII-Zeichen, in ein alternatives Textformat.)

Um festzustellen, wie die Phishing-Website diese Informationen in der Praxis handhabt, wurde eine modifizierte URL generiert, bei der die vorherige Base64-Zeichenfolge durch eine verschlüsselte Version der E-Mail-Adresse eines CSC-Mitarbeiters ersetzt wurde. Dies führte zu der in Abbildung 2 gezeigten Seite, deren HTML-Quellcode beim Betrachten wieder kodiert zu sein schien.

Daraus ergibt sich, dass auf der Website vermutlich ein Skript läuft, das den HTML-Code der Seite dynamisch auf der Grundlage des Inhalts der Base64-Zeichenfolge in der URL generiert. Dies ermöglicht einen sehr überzeugenden, maßgeschneiderten Phishing-Angriff, bei dem die betrügerische Website so konfiguriert ist, dass sie eine durch einen Frame eingebundene Version der Host-Domain der E-Mail-Adresse anzeigt, über der ein mit dieser Adresse vorausgefülltes Anmeldefeld liegt. Folglich könnte ein und dieselbe Phishing-E-Mail an eine große Anzahl von E-Mail-Adressen gesendet werden, ohne dass die E-Mail oder die entsprechende Phishing-Website an die jeweiligen Empfänger angepasst werden müsste. Es müsste lediglich sichergestellt werden, dass in jedem Fall eine Base64-kodierte Version der E-Mail-Adresse des Empfängers an den Link in der Phishing-E-Mail angehängt wird (was sich mit Hilfe eines Skripts leicht automatisieren ließe).

Es wurde auch festgestellt, dass das Verhalten der Website offenbar davon abhängt, wie und wo sie betrachtet wird, da die Website in einer virtuellen Maschinenumgebung inaktiv erscheint. Diese Art der Konfiguration wurde bereits in der Vergangenheit von Betrügern verwendet, um die forensische Analyse ihrer Websites durch Sicherheitsexperten zu vereiteln, die häufig in einer virtuellen Maschinenumgebung arbeiten.

Darüber hinaus können sichtbare Merkmale (z. B. Fälschungsindikatoren) im Produktbild Aufschluss darüber geben, ob eine Rechtsverletzung vorliegt. Sie werden sowohl einer automatisierten Bildanalyse unterzogen als auch manuell von einem Analysten untersucht.

Erwähnenswert ist auch, dass diese Art von Websites mit herkömmlichen Methoden der Markenüberwachung nur sehr schwer zu erkennen wäre. Abgesehen davon, dass die Website möglicherweise als nicht indizierte Insel-Website eingerichtet wurde, auf die nur über Links in Spam-E-Mails zugegriffen werden soll, gibt es im Inhalt der Website selbst möglicherweise keinen Hinweis auf eine Marke, da markenspezifische Inhalte nur dann dynamisch im HTML-Code generiert werden, wenn auf eine bestimmte URL zugegriffen wird. In diesem Fall würde die Erkennung davon abhängen, ob die Betrugsbekämpfungsmaschine von CSC in Verbindung mit den vom Markeninhaber bereitgestellten Web-Referrer-Informationen den Abruf von Informationen von der offiziellen Website des Markeneigentümers durch die Phishing-Website während des Framing-Prozesses erkennen kann.

In einer Untersuchung im Juli 2022[2][3] wurde eine sehr ähnliche Angriffsart festgestellt, in diesem Fall unter Verwendung einer Bit-für-Bit-Spiegelung der offiziellen Website der angegriffenen Marke.

Fazit

Diese Ergebnisse machen deutlich, wie wichtig ein umfassendes Anti-Phishing-Programm ist, das Bedrohungen verschiedenster Art erkennen kann und entsprechende Durchsetzungsmaßnahmen beinhaltet. Die Erkennung sollte Komponenten der Domain-Überwachung (zur Identifizierung von Phishing-Websites, bei denen der Markenname oder eine Variante davon im Domain-Namen enthalten ist) und der Internet-Überwachung (zur Identifizierung anderer betrügerischer Websites, die von Inhalten verlinkt sind, die von Suchmaschinen indiziert werden) umfassen. Aber auch andere Datenquellen wie Spam-Fallen und Honeypots, sowie andere Datenfeeds wie Daten über missbräuchlich genutzte Postfächer von Kunden und Webserver-Protokolle sollten genutzt werden, um Phishing-Websites zu identifizieren, die nicht indiziert sind oder deren Inhalte eher dynamisch generiert werden.

Doch auch dies ist nur ein Teil der Lösung. Wie bereits erwähnt, bilden Phishing-Angriffe häufig die Grundlage für nachfolgende Malware-Angriffe oder andere Sicherheitsverletzungen. Dementsprechend sollte ein solides Sicherheitskonzept auch den Einsatz einer Reihe von Domain-Sicherheitsmaßnahmen umfassen, wie sie beispielsweise von einem Enterprise-Class-Registrar (ECR) angeboten werden, um kritische Unternehmensdomains zu schützen. Außerdem sollten Markeninhaber die Nutzung von Dienstanbietern vermeiden, die unlautere Praktiken wie Typosquatting, Domain-Auktionen und Domain-Spinning (Verkauf von Domains, die Markenvariationen enthalten) zulassen, denn all dies kann Phishing-Angriffe erleichtern.

Wenn Sie mehr über Phishing-Erkennung erfahren möchten, besuchen Sie unsere Website Enterprise Fraud Solutions oder füllen Sie unser Kontaktformular aus, um mit einem unserer Experten zu sprechen.

[1] docs.apwg.org/reports/apwg_trends_report_q2_2021.pdf

[2] darkreading.com/endpoint/apt-phishing-mirrors-landing-pages-credential-harvesting

[3] avanan.com/blog/mirroring-actual-landing-pages-for-convincing-credential-harvesting