av Ken Linscott

I det första inlägget i den här serien skrev vi om vad DNS är, varför det är viktigt och hur det fungerar. I det här inlägget ska vi skriva om fyra sätt där DNS är sårbart för attacker.

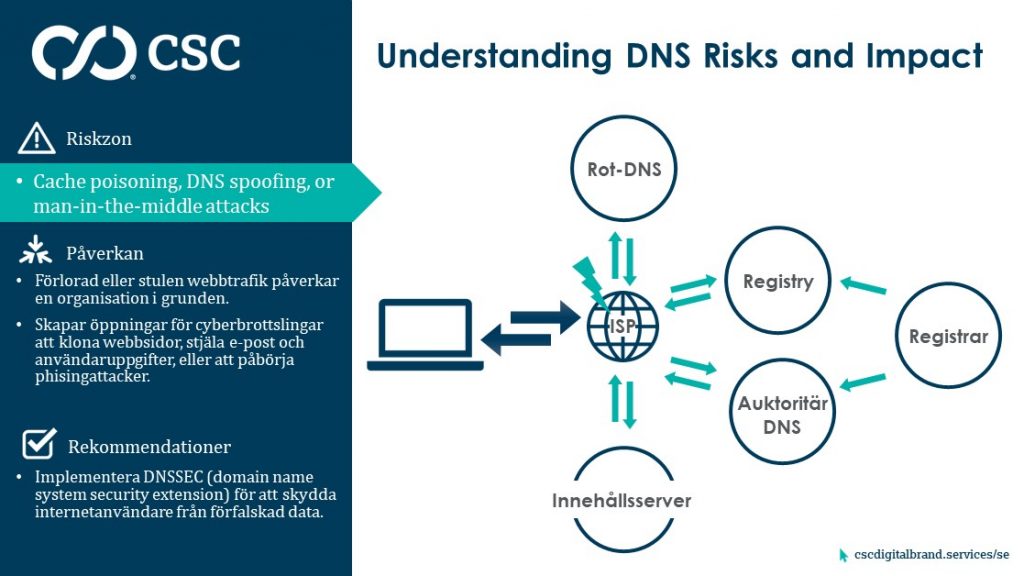

1. DNS cache poisoning

Förfrågningar på Internet går först till ens Internet Service Provider (ISP). Om ISP har IP-adressen cachad så kommer datorn svara med korrekt information direkt från ISP.

Här finns det första potentiella hotet för DNS cache poisoning. Om ISP har äventyrats så kan cyberbrottslingar byta ut den cachade IP-adressen och peka den mot en webbsida som de kontrollerar och som har innehåll som de har valt.

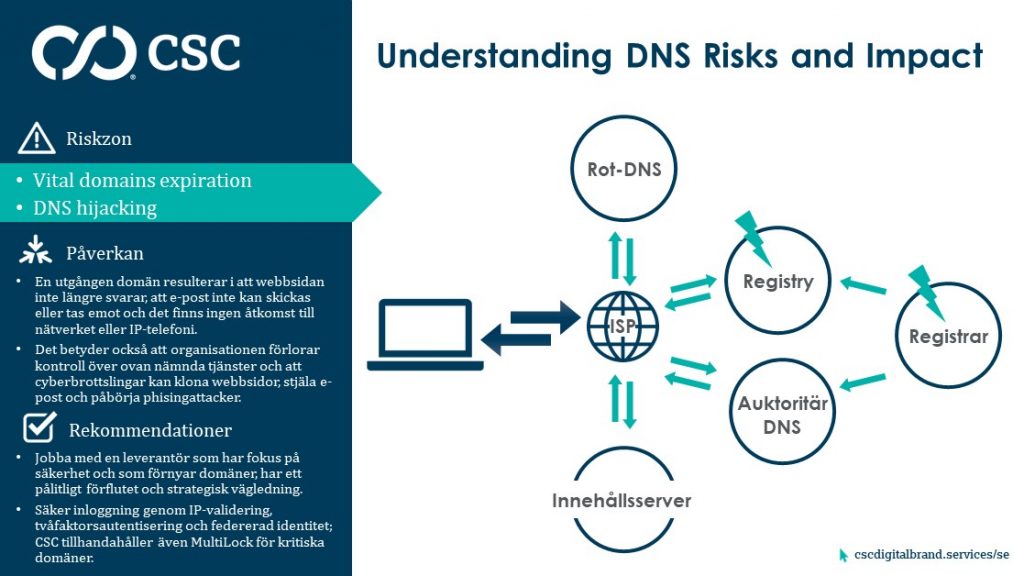

2. Dålig domänhantering

Om ISP inte har IP-adressen cachad så kommer förfrågningen gå till rot-DNS:en för att ta reda på vilken registrar det är som har det rätta innehållet. Det är här, på registrarnivå, som organisationer är blottade för fortsatt risk och fler hot.

Dålig domänhantering öppnar också upp för risker att domännamn inte förnyas och därmed löper ut, vilket i sin tur leder till att webbsidan slutar fungera eftersom registraren inte längre kan svara på förfrågningar om den aktuella webbsidan.

- Att organisationer inte förnyar sina viktiga domäner händer överraskande ofta och är mer vanligt än vad de flesta tror. I de flesta fall beror detta på ogenomtänkta val när det kommer till att välja registrar eller att de inte förstår den viktiga roll domännamn spelar i en organisations struktur.

- När domännamn löper ut kommer tänkta besökare av den webbplatsen ha en dålig upplevelse eftersom de inte får önskat resultat av sin sökning. Dessutom kommer all annan service som är beroende av det utgångna domännamnet sluta att fungera – bland annat email, som kan ses som ett av det viktigaste verktyget för en organisations arbetsflöde.

Ett annat stort hot med utgångna domännamn är att de kan bli tillgängliga för andra att registrera. När ett domännamn blir ledigt kan cyberbrottslingar lätt registrera det och styra om besökare till en falsk hemsida och börja använda domänen för phisingattacker mot en organisations kunder och ta emot ingående email från ovetande kollegor och kunder som är avsedda för den tidigare ägaren och på så sätt få reda på konfidentiell information.

3. DNS hijacking

DNS-kapningar sker på registry och registrar-nivå, och innebär att obehöriga ändrar namnservrarna på en domän. Detta betyder att förfrågningar mot den domänen svarar på namnservrar som tillhör cyberbrottslingar istället för servrar som tillhör organisationen. DNS-kapningar gör det möjligt för cyberbrottslingar att styra om kunder till en exakt kopia av en organisations webbsida och på så sätt få reda på konfidentiell information från ingående mejl och påbörja sofistikerade phisingattacker.

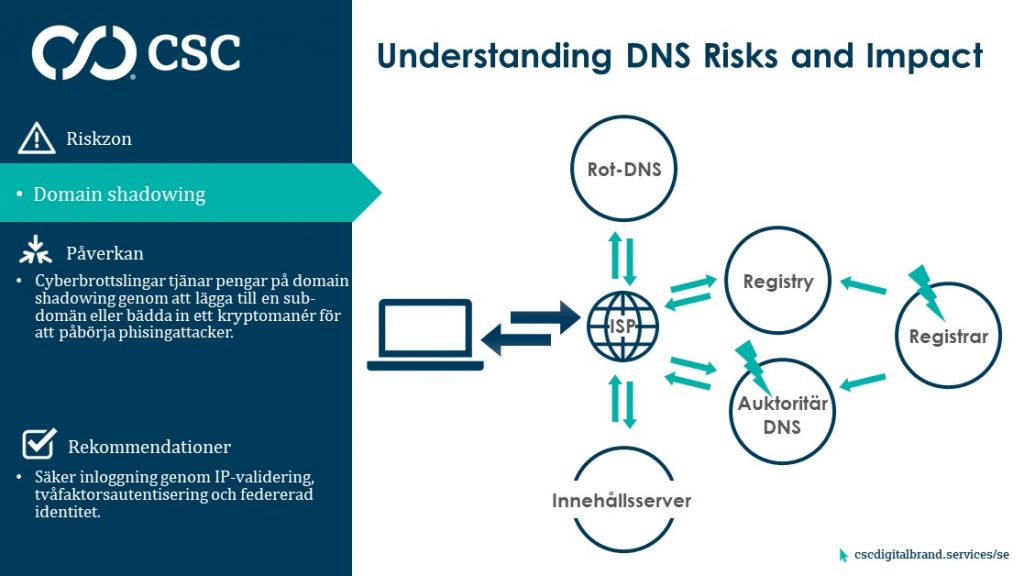

4. DNS shadowing

Precis som vid DNS-kapningar så kan cyberbrottslingar använda DNS-shadowing för att styra om trafik till en exakt kopia av en organisations webbsida och därigenom samla in konfidentiell information från ingående emails. Skillnaden med DNS shadowing är att det kan vara svårare att upptäcka eftersom man i detta fallet byter ut zonfilen och lägger till en sub-domän som sedan används för phisingattacker.

Nästa inlägg

I vårt nästa inlägg kommer vi ta upp sex andra sätt på vilket DNS är sårbart som gör säkerhet avgörande

Prenumerera på vår blogg och få aviseringar om våra senaste inlägg.

Läs fler inlägg i den här serien:

<< Del 1 – Vad DNS är och varför det är sårbart

>> Del 3 – Sex andra sätt som DNS är sårbart, som gör säkerhet avgörande

>> Del 4 – Det växande hotet med DNS-kapningar och domain shadowing