av Ken Linscott

I vårt senaste inlägg visade vi fyra sätt på vilka DNS är sårbart, men detta är inte alla risker som en organisation måste känna till. Det finns ytterligare sex hot mot DNS, och det är där som detta inlägg tar sitt avstamp.

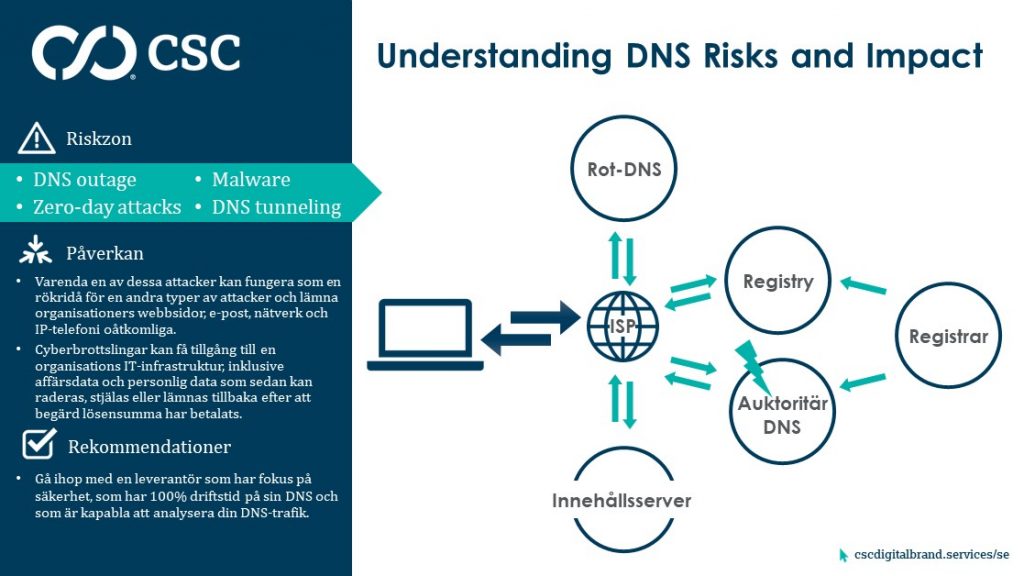

5. DNS outage

Den uppenbara risken för alla organisationer är att få avbrott i ens DNS. Vid ett DNS-avbrott slutar alla tjänster – webbsidor, email, IP-telefoni och nätverket, för att nämna några – att fungera. Att detta har en dålig inverkan på en organisation är väl inget vi behöver upplysa om, men det understryker det faktum att vi lever i en tidsålder där ens DNS alltid måste fungera.

Enligt International Data Corporation är den genomsnittliga kostnaden för ej planerade DNS-avbrott mellan $1.25B och $2.5B årligen för Fortune 1000 organisationer, vilket gör den genomsnittliga timkostnaden för fel i infrastrukturen till omkring $100K, medan ett kritiskt programfel har en genomsnittlig timkostnad på $500K och $1M.

Ett DNS-avbrott kan bero på fel hos DNS-leverantörens system eller processer, eller av en “distributed denial of service” (DDoS) attack mot DNS:erna. En DDos-attack inträffar när flera externa system översvämmar bandbredden för systemet som står mål för attacken, vilket resulterar i fel hos alla tjänster som stöds av det systemet.

6. Zero-day attacks

En Zero-day attack tas ut mot en DNS sårbarhet, brister, eller buggar som DNS-leverantören inte känner till förrän hackare utnyttjar felet och tar ner DNS:en. I cybervärlden är en zero-day attack vanligtvis uppnådd genom att använda gratis, open source, mjukvara som ger förövarna möjlighet att undersöka mjukvaran i det system som är mål för att attacken och på så sätt hitta defekterna för att blotta systemet.

Även när det släpps “patchar” (zero-day vulnerability patches) för att täppa till hålet som utnyttjades för att attackera systemet så så är det en majoritet som inte implementerar dessa fullt ut, vilket lämnar dem fortsatt sårbara för en attack. I en undersökning gjord av Ponemon Institute, där närmare 3000 personer inom cybersäkerhet från hela världen deltog, såg de att 57% av alla Zero-day attacker sker trots att hålet i systemet är känt på grund av att patchen aldrig installerats. Zero-day attacker är en än större utmaning för organisationer som använder deras egen DNS. Det är en absolut nödvändighet att en DNS-leverantör ligger steget före, regelbundet testar sårbarheten i sina system och överträffar det som är standard inom industrin.

7. Malware

Malware är den generella termen för olika typer av hot mot datorsäkerhet – virus, spyware, worms, trojans, och ransomware. En malware-attack är en cyberattack i vilken fientlig mjukvara installeras i hemlighet på en dator för att utföra aktiviteter som att stjäla privat information, konfidentiella handlingar eller att förstöra hela datasystem. I vissa fall kidnappar man information för att sedan begära en lösensumma av den påverkade organisationen.

Malware fungerar genom att datasystem blir infekterade när en användare klickar på en länk från ett phisingmejl, besöker en infekterad webbsida, laddar ner ett infekterat bifogat dokument, eller ansluter sig till en infekterad extern hårddisk. Palo Alto Networks hittade att mer än 80% av alla malware attacker använder DNS som primär ledning och kontrollkanal för att undvika att bli upptäckta.

Den mesta trafik genererad från malware kan upptäckas och blockeras på nätverksnivå genom brandväggar eller andra system som är avsedda att stoppa intrång. När malware attacker riktas direkt mot DNS är dock detta inte möjligt eftersom trafiken som går genom DNS inte filtreras eller inspekteras av övervakningsfunktioner. Detta gör att DNS blir en perfekt plats att utföra malware attacker och annan cyberbrottslighet. På senare tid har den ökade användningen av digitala certifikat gjort att cyberbrottslingar gömmer malware i opålitliga men säkra sajter – som får till följd att kunder upplever den krypterade datan som legitim och säker.

8. DNS tunneling

DNS tunneling tar malwareattackens metod ett steg längre. Tunneling kodar data för andra program eller protokoll i förfrågningar och svar som skickas från en DNS för att på så sätt extrahera en organisations data via deras egen DNS-infrastruktur.

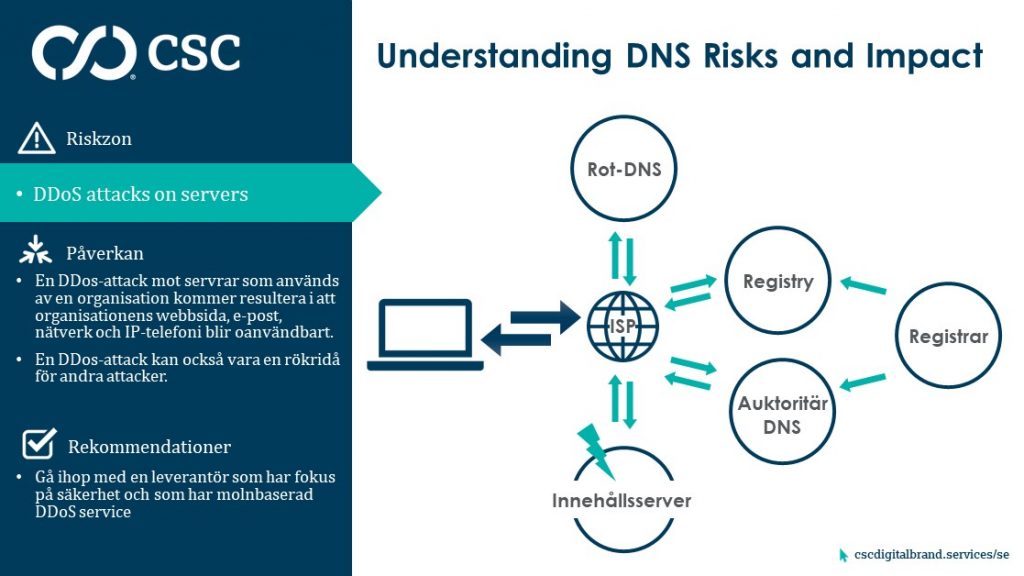

9. Distributed denial of service attacks

Vi har redan pratat om DDoS-attacker mot DNS, men det finns även en risk för DDoS-attacker mot servrar som driver affärsfunktioner som värd för en webbsida eller en databas. Även om det inte är din DNS som är målet så används DNS:erna i dessa attacker för att skicka förfrågningar, och om det lyckas, kan ta ner servrar som driver funktioner för vad som helst i din organisation.

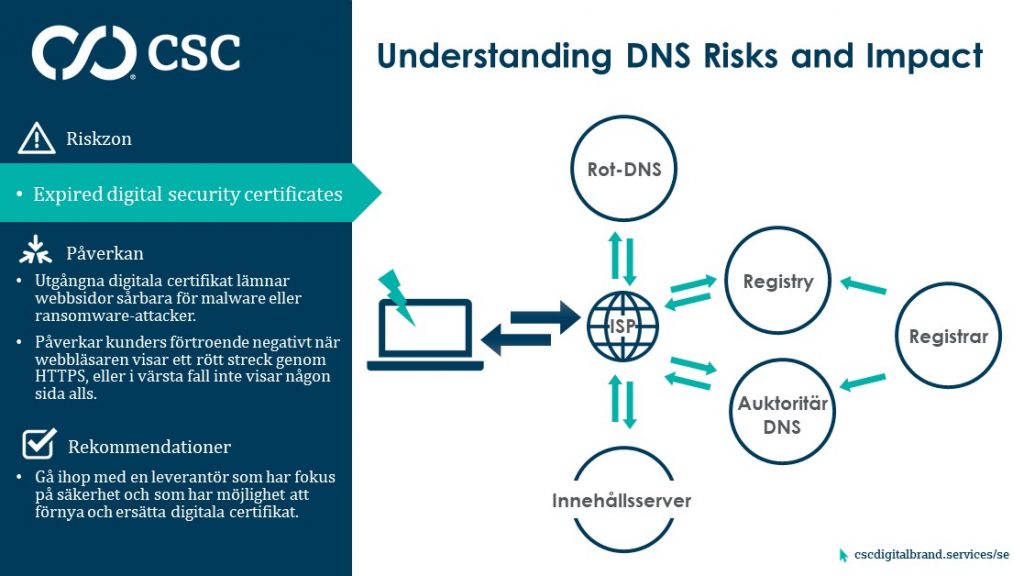

10. Dålig hantering av digitala certifikat

Avslutningsvis, även om din DNS fungerar som den ska så är digitala certifikat av största vikt. Om de digitala certifikaten inte sköts på ett bra sätt så kan det undergräva en hel organisations trovärdighet eftersom det innebär att besökare får en varning om att sidan inte går att lita på och i värsta fall visar inte webbläsaren sidan alls. Dessutom lämnar det en sida sårbar för datastöld, vilket resulterar i revisionsfel som inte går ihop med de lagar och regler som finns i enlighet med GDPR (EU General Data Protection Regulation) och andra statliga regleringar kring integritet.

Den komplexa karaktären av DNS betyder att det är många sårbarheter som kan leda till att ens DNS brister i att ordentligt stödja och skydda en organisation online.

Nästa inlägg

I vårt nästa inlägg ska vi ta en närmare titt på ett av de största hoten som vi har nämnt – DNS-kapning – och granska på vilka sätt en attack kan påbörjas mot din organisation och hur du på bästa sätt förhindrar det från att hända.

Prenumerera på vår blogg och få aviseringar om våra senaste inlägg.

Läs fler inlägg i den här serien:

<< Del 1 – Vad DNS är och varför det är sårbart

<< Del 2 – Fyra DNS-sårbarheter som du behöver veta om.

>> Del 4 – Det växande hotet med DNS-kapningar och domain shadowing