av Ken Linscott

I detta inlägg tar vi en närmare titt på DNS-kapningar och domain shadowing. Detta på grund av att DNS-kapningar på senare tid har blivit en av de vanligaste och skadligaste formerna av cyberattacker och att det vid domain shadowing används liknande strategi/taktik.

I början av 2019 gick CSC, precis som U.S Department of Homeland Security’s Cybersecurity and Infrastructure Security Agency, the UK National Cyber Security Centre, och andra ledande säkerhetsorganisationer – inklusive Cisco® Talos, FireEye® och Akamai – ut med en varning till organisationer och allmänheten om det vitt spridda och växande hotet med statligt sponsrade DNS-kapningar.

Målen för DNS-kapningar på senare tid har inkluderat regeringar, organisationer, telekommunikation och infrastruktur. Resultatet och syftet med dessa kapningar har varit omdirigering av webbsidor och email för att samla känslig information.

DNS-kapningar gör det möjligt för tredjepart att styra en organisations kunder till falska webbsidor för att stjäla inloggningsinformation och annan konfidentiell data. Kapningar av det här slaget är inte bara en allvarlig datarisk utan även ett hårt slag mot integriteten, speciellt i ljuset av de mer stränga integritetspolicys som nu finns, GDPR. När ens DNS kapas kan förövaren även få information från ingående email som sedan ligger till grund för att påbörja sofistikerade phisingattacker mot kunder och personal som använder organisationens domän. På grund av att det är ens DNS som byts ut och att detta inte är synligt på vare sig webbsidan eller i mejladresser gör att DNS-kapningar är svåra att upptäcka.

Det finns tre möjliga sätt för DNS-kapning

1. Tillgång till domän- och DNS-portalen

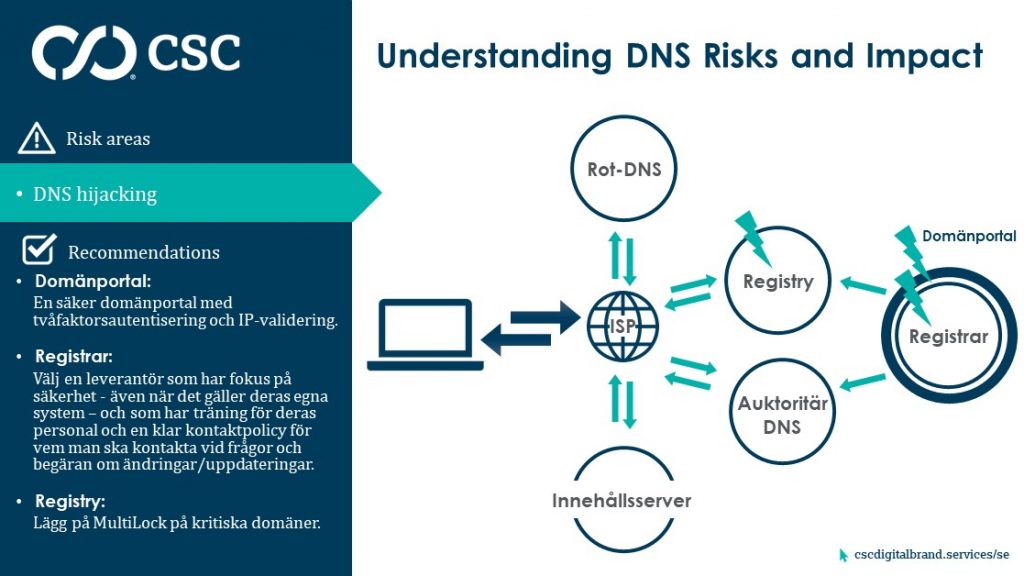

Den första metoden är när förövarna drar fördel av dåligt rustade domännamnsportaler. Typiskt för detta sätt är att de får tag i användarnamnet och lösenordet till en registrars portal som inte är skyddad av tvåfaktorsautentisering (two-factor autentication) eller IP-validering. Väl inne i portalen kan de sedan ändra namnservrarna för domäner som finns tillgängliga i kontot och på så sätt ta kontroll över innehållet.

2. The registrar DNS providers system

Det andra sättet är att det finns brister inom registrarens system eller processer, vilket kan ge obehöriga tillgång. Nyligen skrev FireEye om ett pågående domain shadowing-problem hos GoDaddy®, som sträcker sig tillbaka till 2016, som tillät förövare att lägga till information i zonfilen för domäner som låg i deras portal.

3. Registraren

Avslutningsvis, registraren själv kan äventyras. Detta hände med en registrar i Brasilien 2016 när 36 brasilianska bankdomäner under sex timmar riktades om till perfekt återskapade webbsidor. De oäkta sidorna hade till och med giltiga digitala certifikat skapade i bankens namn som lurade kunder vilkas datorer blev infekterade med malware maskerat som en säkerhetsuppdatering för bankwebbläsarens plugin. I andan av en sann Trojan så var den – ironiskt nog – designad att inaktivera datorns antivirusprogram.

Vad som står klart när det gäller DNS-kapningar är att det inte finns något enkelt sätt att lindra hotet. Det är tre distinkta områden som ska försvaras och en attityd om att använda flera lager med säkerhet är grundläggande. Vi kallar detta för “Defense in Depth approach to cyber security”, vilket betyder att man har flera lager och mekanismer som skyddar värdefulla digitala tillgångar och onlinedata – om en mekanism underpresterar ska det finnas fler aktiva som kan lindra attacken.

Nästa inlägg

I vårt nästa inlägg listar vi bästa praxis enligt CSC, myndigheter och “Internet Corporation for Assigned Names and Numbers” (ICANN) för att mildra hoten från DNS-kapningar, samt våra rekommendationer för att övervinna alla tio DNS-sårbarheter.

Anmäl dig till vårt webinar, DNS Hijacking: Security Learnings from the Latest Incidents.

Prenumerera på vår blogg och få aviseringar om våra senaste inlägg.

Läs fler inlägg i den här serien:

<< Del 1 – Vad DNS är och varför det är sårbart

<< Del 2 – Fyra DNS-sårbarheter som du behöver veta om

<< Del 3 – Sex andra sätt som DNS är sårbart, som gör säkerhet avgörande