par Ken Linscott

Dans le premier billet de cette série, nous avons expliqué ce qu’est le DNS, en quoi il est important et comment il fonctionne. Aujourd’hui, nous allons nous intéresser aux quatre aspects du DNS qui le rendent vulnérable aux attaques.

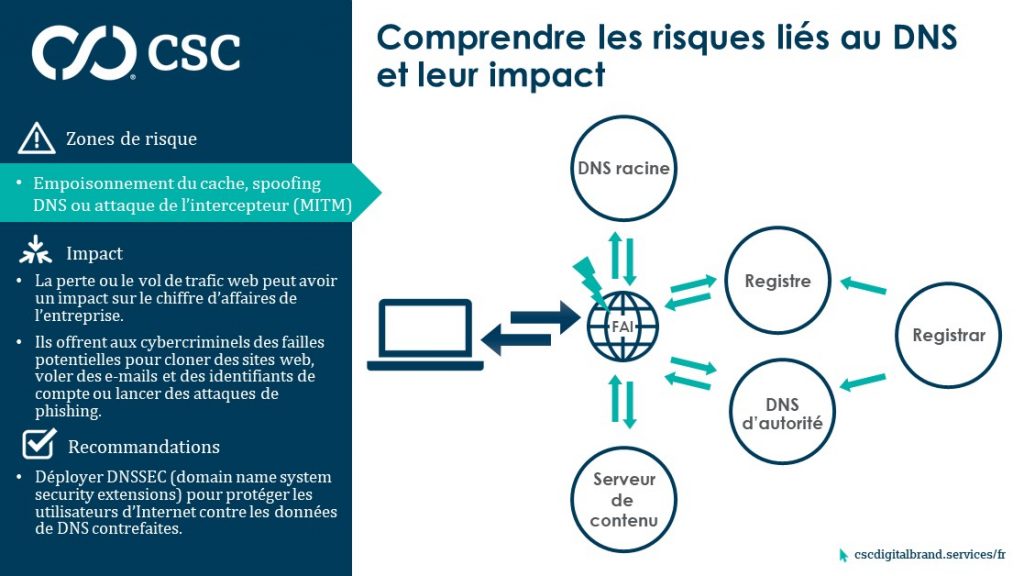

1. Empoisonnement du cache DNS

Les requêtes Internet arrivent d’abord chez le fournisseur de services Internet (FAI), et si l’adresse IP est enregistrée (mise en cache) chez le FAI, l’ordinateur résout le nom de domaine vers le bon emplacement sur le web.

C’est là que se situe la première menace potentielle d’empoisonnement du cache DNS. Si la sécurité du FAI est compromise, les cybercriminels peuvent remplacer l’adresse IP en cache par un site web frauduleux qu’ils contrôlent et détourner le trafic web de l’entreprise vers le contenu de leur choix.

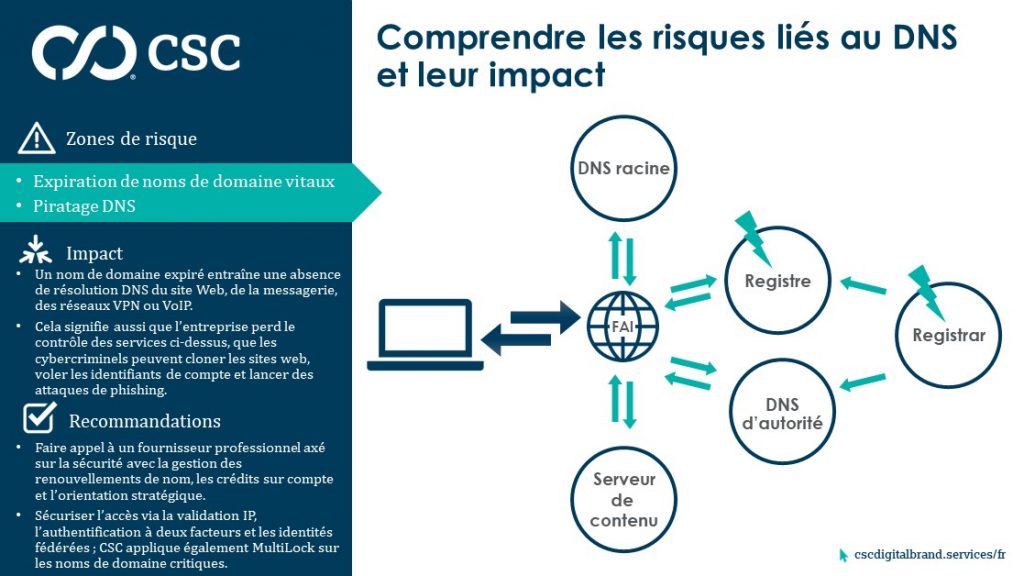

2. Mauvaise gestion des noms de domaine

Si l’adresse IP n’est pas en cache chez le FAI, celui-ci va interroger le serveur racine du DNS qui lui indique le bon registre à consulter pour le contenu qui fait autorité. C’est donc au niveau du registre que les entreprises sont exposées à des risques et des menaces supplémentaires.

Il se peut qu’une mauvaise gestion du nom de domaine ait conduit à son expiration, ce qui signifie que le site web correspondant n’existe plus. Le registre devient alors incapable de répondre.

- Étonnamment, le non-renouvellement des noms de domaine importants est beaucoup plus répandu que ne le pensent les entreprises, et dans la plupart des cas il résulte d’un choix inopportun de registrar ou d’une mauvaise compréhension du rôle crucial des noms de domaine dans la structure d’une organisation.

- Les visiteurs du site seront pénalisés, et tout autre service au sein de l’entreprise, pris en charge par le domaine expiré ne fonctionnera plus, notamment la messagerie, soit l’un des outils de workflow les plus importants, quoiqu’officieux, de l’entreprise.

Le risque est que les noms de domaine expirés deviennent disponibles et puissent être enregistrés par d’autres personnes, y compris des cybercriminels qui peuvent aisément diriger les visiteurs vers un site usurpé et utiliser ce site pour lancer des attaques de phishing contre les clients de l’entreprise. D’autant plus que ce n’est pas parce que le nom de domaine a expiré que l’accès à l’entreprise qui le détenait a été supprimé. Des e-mails entrants envoyés par des clients ou du personnel du propriétaire précédent du nom de domaine peuvent être interceptés et recueillis par des individus malveillants qui cherchent des informations confidentielles.

3. Piratage DNS

Le piratage DNS intervient au niveau du registre et du registrar, et implique des modifications non autorisées des serveurs de noms qui hébergent un domaine. Cela signifie que la requête Internet répond avec les serveurs de noms illégitimes des cybercriminels au lieu de ceux de l’entreprise qui détient le nom de domaine. Le piratage DNS permet aux cybercriminels de rediriger les visiteurs du site web de l’entreprise vers une réplique exacte du site de la marque pour recueillir des informations confidentielles contenues dans les e-mails entrants et lancer des attaques de phishing sophistiquées à partir d’un nom de domaine auparavant légitime pour dérober des noms d’utilisateur et des mots de passe.

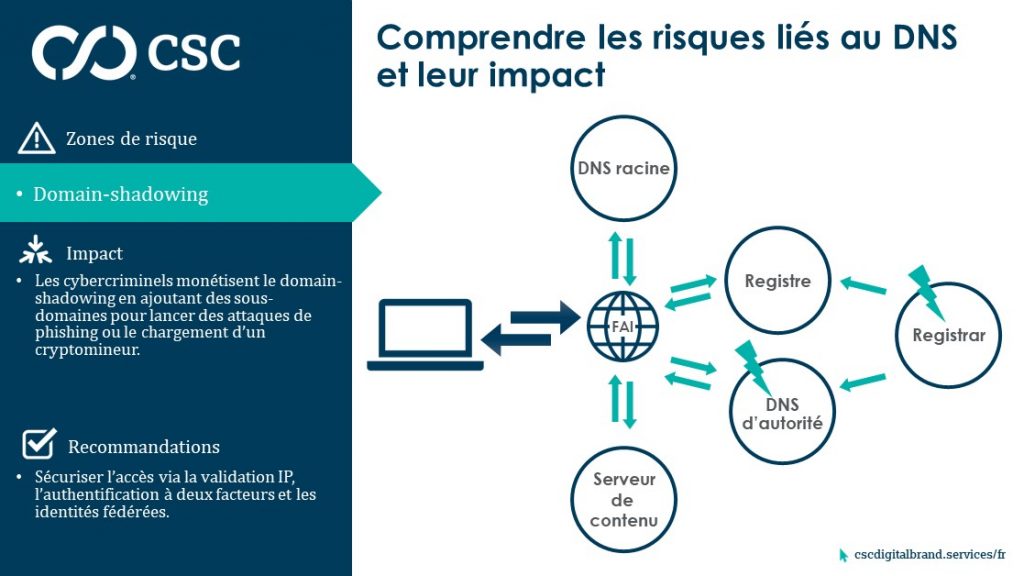

4. Shadowing DNS

Comme avec le piratage DNS, les cybercriminels peuvent détourner les visiteurs du site web d’une entreprise vers une réplique exacte du site de la marque pour collecter des informations confidentielles contenues dans des e-mails entrants et lancer des attaques de phishing. Le domain-shadowing est toutefois une attaque plus rusée, puisque le criminel modifie les fichiers de zone d’un domaine au lieu de changer les serveurs de noms. Ils laissent habituellement le site web intact et ajoutent un sous-domaine au fichier de zone qui peut servir à une attaque de phishing, ce qui est beaucoup plus difficile à identifier qu’une modification du DNS ou du fichier de zone.

Prochain billet

Dans notre prochain billet, nous vous donnerons plus d’informations sur six vulnérabilités supplémentaires du DNS.

Abonnez-vous à notre blog pour recevoir les notifications de publication des nouveaux billets.

D’autres billets de la série :

<< 1e Partie – Qu’est-ce que le DNS et pourquoi est-il vulnérable ?

>> 3e Partie – Six vulnérabilités DNS supplémentaires qui rendent la sécurité essentielle

>>4e Partie – La menace croissante des piratages DNS et du domain-shadowing

>> 5e Partie – Atténuer les risques de 10 vulnérabilités DNS importantes