par Ken Linscott

Dans ce billet, nous allons nous plonger dans les méandres du piratage DNS – et du domain-shadowing – parce que ce type de cyberattaque est devenu récemment l’un des plus réguliers et destructeurs, le domain-shadowing utilisant une tactique similaire.

Début 2019, CSC s’est joint à la CISA (Cybersecurity and Infrastructure Security Agency) du Département américain de la sécurité intérieure, ainsi qu’à d’autres acteurs majeurs de la cybersécurité – y compris Cisco® Talos, FireEye® et Akamai – pour alerter les entreprises et le public face aux menaces croissantes des piratages DNS commandités par des États.

Les cibles de ces attaques incluaient des entités publiques, des entreprises, des organismes de télécommunication et des réseaux d’infrastructure, et ont entraîné des redirections de sites web et d’e-mails en vue de recueillir des informations sensibles.

Le piratage DNS permet à une tierce partie de détourner les clients d’une entreprise vers des sites web contrefaits dans le but de dérober leurs identifiants et leurs données confidentielles. C’est non seulement un risque grave pesant sur les données, mais également un cauchemar en termes de confidentialité, notamment au regard des réglementations plus sévères désormais en vigueur pour protéger la confidentialité des données, comme le Règlement général sur la protection des données (RGPD) au niveau européen. Les pirates de DNS peuvent également recueillir des informations à partir de la messagerie entrante de l’entreprise, puis lancer des attaques de phishing sophistiquées sur ses clients et son personnel en utilisant les noms de domaine de l’entreprise pour mieux dissimuler la supercherie.

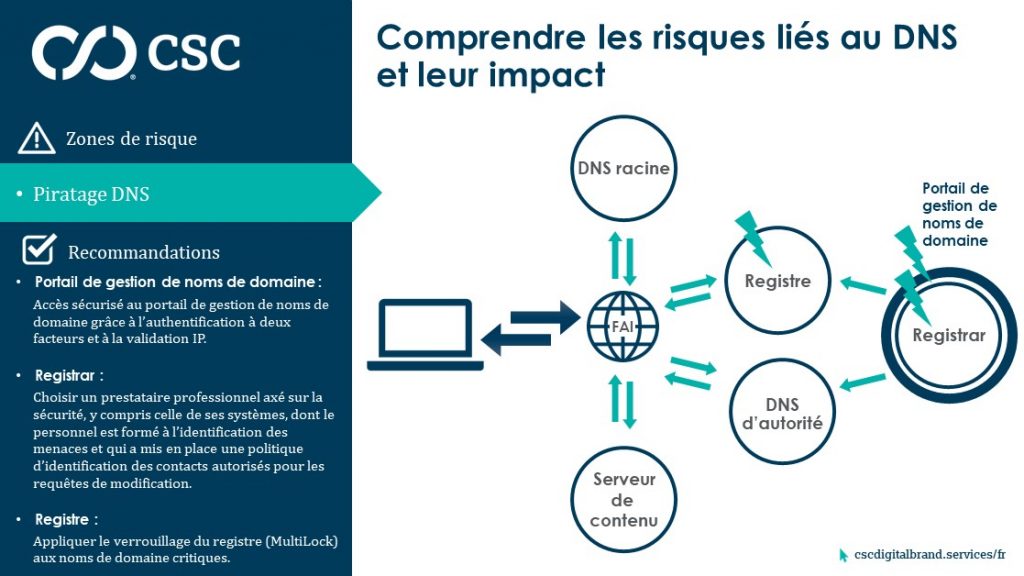

Trois vecteurs d’attaque possibles sont utilisés pour le piratage DNS.

1. Accès au portail de gestion des noms de domaine ou des serveurs DNS

La première méthode consiste à profiter d’une faiblesse des contrôles d’accès ou des autorisations sur le portail de gestion des noms de domaine. Habituellement, un hacker parvient à obtenir un nom d’utilisateur et un mot de passe pour un portail de registrar qui n’est pas protégé par l’authentification à deux facteurs ou la validation IP, ce qui lui procure l’accès nécessaire pour modifier les serveurs de noms de domaine pour les noms de domaine accessibles grâce au compte, et lui permet donc de prendre le contrôle du contenu.

2. Les systèmes de noms de domaine du registrar

La deuxième possibilité est celle d’une vulnérabilité au sein des systèmes et des processus du registrar, qui permet l’accès non autorisé. FireEye a récemment révélé un problème de domain-shadowing récurrent pour GoDaddy®, qui dure depuis 2016 et permet aux pirates d’accéder aux fichiers de zone des noms de domaine ciblés et d’y ajouter du contenu.

3. Le registre

Finalement, le registre lui-même peut être compromis. Un exemple fameux est l’attaque d’un registre brésilien en 2016, au cours duquel 36 noms de domaine bancaires ont été détournés vers des sites parfaitement contrefaits pendant six heures. Ces sites web frauduleux disposaient même de certificats numériques valides émis au nom de la banque, ce qui a permis de tromper les clients dont l’ordinateur a été infecté par un malware dissimulé dans une fausse mise à jour de plugin de sécurité de la banque pour les navigateurs. Le malware, un véritable cheval de Troie, était conçu – paradoxalement – pour désactiver les logiciels antivirus des ordinateurs.

On voit clairement qu’il n’existe aucune solution miracle pour contrer la menace du piratage DNS. Il faut défendre trois zones distinctes. En outre, il est essentiel d’adopter une approche multi-niveaux. C’est ce que nous appelons la « défense en profondeur » de la cybersécurité : ajouter plusieurs niveaux de mécanisme de défense pour protéger les actifs numériques et les données en ligne, afin que, en cas de défaillance de l’un d’entre eux, l’autre puisse intervenir pour atténuer l’impact d’une attaque.

Prochain billet

Dans notre prochain billet, nous vous présenterons une liste des meilleures pratiques recommandées par CSC, diverses agences gouvernementales et l’ICANN (Internet Corporation for Assigned Names and Numbers) pour limiter les risques de piratage DNS, ainsi que nos recommandations pour pallier les 10 vulnérabilités DNS.

Inscrivez-vous à notre webinaire (en anglais), DNS Hijacking: Security Learnings from the Latest Incidents.

Abonnez-vous à notre blog pour recevoir les notifications de publication des nouveaux billets.

D’autres billets de la série :

<< 1e Partie – Qu’est-ce que le DNS et pourquoi est-il vulnérable ?

<< 2e Partie – Les quatre vulnérabilités DNS que vous devez connaître

<< 3e Partie – Six vulnérabilités DNS supplémentaires qui rendent la sécurité essentielle

>> 5e Partie – Atténuer les risques de 10 vulnérabilités DNS importantes