Obwohl Phishing zu den am längsten etablierten Online-Angriffsstrategien gehört, wird es von Betrügern nach wie vor häufig eingesetzt. Im Dezember 2021 meldete die Anti-Phishing Working Group über 300.000 unterschiedliche Phishing-Angriffe – mehr als dreimal so viele wie Anfang 2020. Dies war die höchste Anzahl monatlicher Phishing-Angriffe, die jemals registriert wurde[1].

Beim klassischen Phishing werden Internetnutzer zu betrügerischen Webseiten weitergeleitet, die darauf abzielen, Anmeldeinformationen oder andere personenbezogene Daten zu sammeln. Dieser Ansatz wird nach wie vor vielfach einsetzt, um Zugang zu Kundenkonten oder Unternehmenssystemen zu erhalten oder Identitätsdiebstahl zu betreiben. Laut einer aktuellen Studie zielen etwa zwei Drittel der Phishing-Kampagnen auf den Diebstahl von Benutzerdaten ab[2]. Allerdings sind im Laufe der Zeit auch andere Phishing-Varianten aufgetreten, wie zum Beispiel Business Email Compromise (BEC) oder Geldüberweisungsbetrug. Ein erheblicher Teil der Phishing-Aktivität dient auch der Verbreitung von Malware (einschließlich Ransomware), wobei dazu entweder schädliche E-Mail-Anhänge oder infizierte Phishing-Landingpages eingesetzt werden. Phishing gilt heute als die wichtigste Methode für die Verteilung bösartiger Payloads[3],[4].

Bei vielen Phishing-Angriffen wird eine Domain verwendet, um eine überzeugende irreführende E-Mail oder Absenderadresse zu erstellen und/oder die Phishing-Webseiten zu hosten. Für einen erfolgreichen Angriff ist es sehr wichtig, dass die betrügerischen Inhalte so aussehen, als ob sie von einer vertrauenswürdigen Marke stammen. Eine der am häufigsten eingesetzten Methoden, um dies zu erreichen, ist die Registrierung einer Domain mit dem Namen der Zielmarke oder einer Variante davon. Eine Studie der konfigurierbaren Abschnitte von Phishing-Webseiten-URLs aus dem Jahr 2021, bei der auch die Verwendung von Schlüsselwörtern in der Subdomain sowie der Domain berücksichtigt wurde, kam zu dem Schluss, dass das Schlüsselwort, das auf den analysierten Phishing-Webseiten am häufigsten eingesetzt wurde, „amazon“ lautete[5].

Phishing-Domain-Analyse

Dieser Abschnitt beschreibt eine Analyse von ungefähr 2.000 Phishing-Entfernungen, die das Anti-Fraud Team von CSC 2021 für seine Kunden vornahm und die die Deaktivierung von E-Mail-Adressen und Phishing-Webseiten umfassten. Die Durchsetzungen decken sowohl Phishing-Angriffe (65,6 % der Fälle) als auch Betrug mit Vorabgebühren (34,4 %) in Bezug auf Marken in mehr als 20 Branchenzweigen ab.

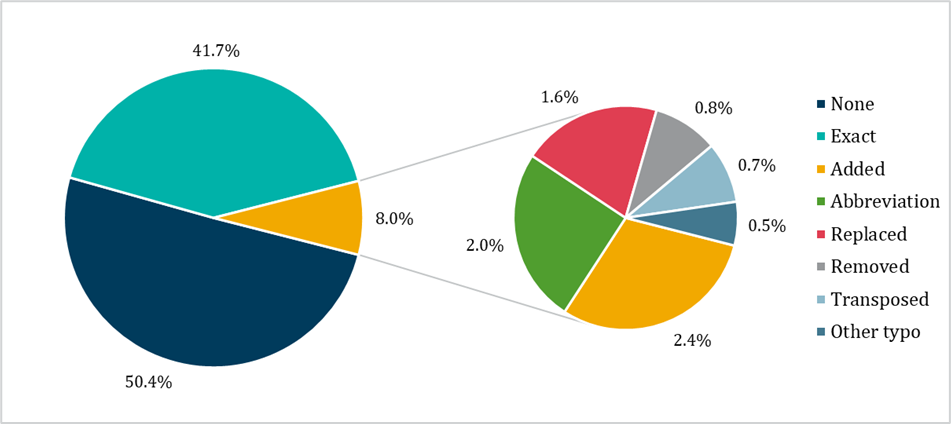

Wir begutachten bei jedem Phishing-Fall, welche Domain für den Angriff genutzt wurde, um festzustellen, ob der Name der anvisierten Marke in der Phishing-Domain enthalten ist. (Hierbei ist zu beachten, dass nicht berücksichtigt wird, ob der Markenname an einer anderen Stelle der Phishing-Webseiten-URL, z. B. in der Subdomain, verwendet wird.) Die Ergebnisse dieser Analyse werden in Abbildung 1 veranschaulicht.

Abbildung 1: Anteil der Phishing-Domains, die den anvisierten Markennamen enthalten, sowie die Art der Übereinstimmung.

Die Analyse zeigt, dass bei etwas mehr als der Hälfte der Fälle (50,4 %) der Name der anvisierten Marke nicht in der Phishing-Domain enthalten ist und entweder an einer anderen Stelle in der URL auf die Marke verwiesen wird oder eine von der Marke völlig unabhängige URL verwendet wird, die in manchen Fällen möglicherweise mit kompromittierten Webseiten verknüpft ist[6]. In den restlichen Fällen (49,6 %) wird eine markenspezifische Domain zur Erstellung einer irreführenden URL eingesetzt. Beim Großteil dieser Fälle (41,7 % aller Fälle) wird der Markenname in der richtigen Schreibweise genutzt, in den restlichen Fällen wird der Markenname abgewandelt oder falsch geschrieben. Die beobachteten Variationen des Markennamens sind:

- Hinzugefügte(s) Zeichen (Added in Abbildung 1): In den Markennamen werden ein oder mehrere zusätzliche Zeichen eingefügt. Häufig wird ein Bindestrich zwischen einzelnen Bestandteilen des Markennamens hinzugefügt.

- Abkürzung (Abbreviation): Die Domain verwendet eine gekürzte Form des Markennamens, ein Akronym oder Initialen, die so konzipiert sind, dass sie ein menschlicher Leser mit der Marke in Verbindung bringt.

- Ersetzte(s) Zeichen (Replaced): Mindestens ein Zeichen im Markennamen wird durch ein anderes Zeichen (oder eine Kombination von Zeichen) ersetzt. Häufig sieht das neue Zeichen ähnlich aus wie jenes, das es ersetzt. Einige der überzeugendsten Ersetzungen in dem analysierten Datensatz sind:

- w → vv

- m → rn

- g → q

- y → v

- l (kleines L) → 1 oder I (großes I)

- i → l (kleines L)

- Entferntes Zeichen (Removed): Ein einziges Zeichen wird aus dem Markennamen, auf den verwiesen wird, entfernt.

- Vertauschte Elemente (Transposed): Zwei Zeichen im Markennamen oder einzelne Komponenten (z. B. Worte) des Markennamens werden miteinander vertauscht.

Andere Varianten mit Rechtschreibfehlern (Other typo): Ein anderer Rechtschreibfehler oder eine Kombination der oben aufgelisteten Ansätze werden eingesetzt.

Im Datensatz sind mehr als 160 unterschiedliche Domain-Endungen vertreten, wobei die Top 10 mehrere neue generische Top-Level-Domains (neue gTLDs) enthalten (Abbildung 2). Dies steht in Einklang mit früheren Studien, die ergaben, dass viele dieser Endungen häufig mit unseriösen Webseiten verknüpft sind[7],[8].

Abbildung 2: Top 10 der Domain-Endungen (TLDs) im Datensatz der Phishing-Domains

| TLD | % der Domains |

| .COM | 50,9 |

| .XYZ | 3,7 |

| .ONLINE | 3,2 |

| .NET | 2,7 |

| .CLUB | 2,5 |

| .ORG | 2,3 |

| .SITE | 1,6 |

| .SHOP | 1,5 |

| .LIVE | 1,3 |

| .ME | 1,2 |

Fallstudie: Domain-Registrierungstrends in Verbindung mit Phishing-Angriffen auf eine Bankengruppe

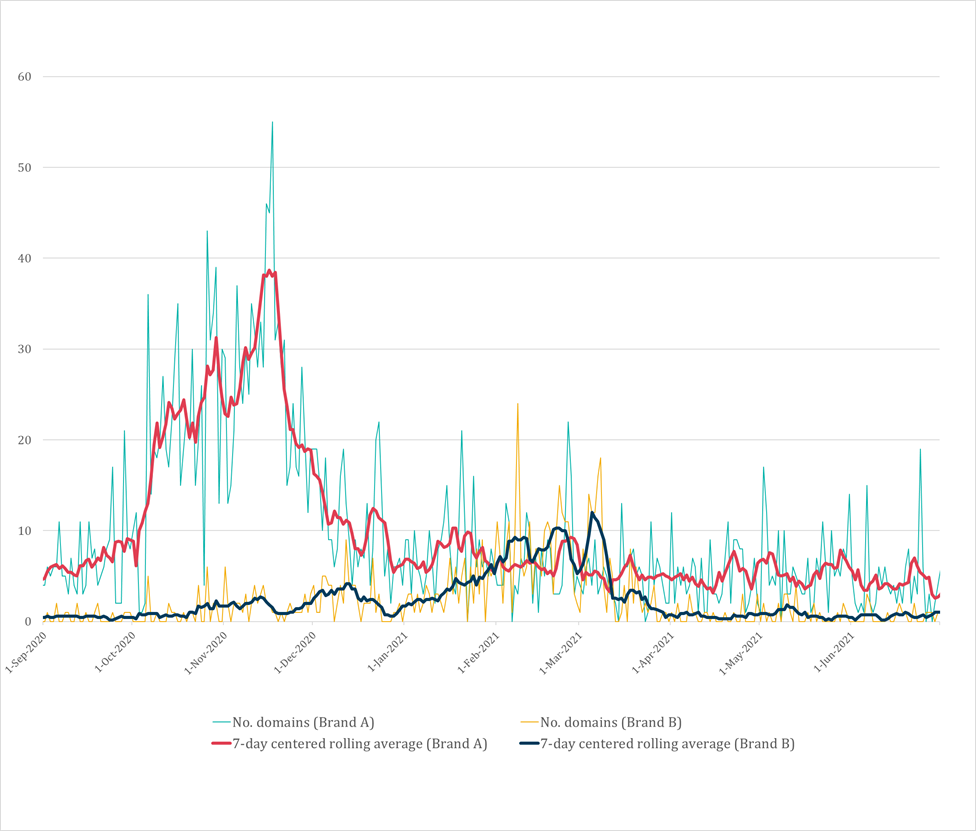

Im vierten Quartal 2020 und im ersten Quartal 2021 identifizierte CSC eine große Anzahl von Domain-Registrierungen in Verbindung mit einer koordinierten Phishing-Kampagne von beachtlicher Größe gegen eine FTSE-100 Bankengruppe mit mehreren Marken. Als primärer Angriffsvektor dienten SMS-Nachrichten (bzw. Smishing) und die Kampagne baute auf mehreren markenspezifischen Domains mit gefälschten Marken-Webseiten auf, auf denen Kunden aufgefordert wurden, ihre Anmeldeinformationen preiszugeben. CSC stellte fest, dass diese Webseiten Teil eines groß angelegten Angriffs eines Angreifers bzw. einer Gruppe von miteinander verbundenen Angreifern waren, weil es bei den Registrierungsdaten, den Schlüsselwörtern und der URL-Struktur Ähnlichkeiten gab und häufig Datenschutzdienste eingesetzt wurden. Zum Zeitpunkt der Analyse umfassten die Domains eine Mischung aus aktiven und inaktiven Webseiten, was darauf schließen lässt, dass jede Phishing-Webseiten möglicherweise nur kurze Zeit aktiv ist.

Die Kampagne konzentrierte sich im Oktober und November 2020 vor allem auf eine Marke (Marke A) und verlagerte sich dann ungefähr im Februar 2021 mit einem kleineren Anstieg der Aktivität auf eine zweite Marke (Marke B). Die Anzahl der für diese Angriffe verwendeten Domains war so groß, dass die Kampagne das allgemeine Muster aller Domain-Registrierungen von Dritten für diese Marken in dem betreffenden Zeitraum dominierte (Abbildung 3).

Abbildung 3: Tägliche Gesamtanzahl der erkannten Domain-Registrierungen (und zentrierter gleitender 7-Tage-Durchschnitt) für zwei mit einer FTSE-100 Bankengruppe verknüpfte Marken zwischen September 2020 und Juni 2021.

Proaktive, präventive Kontrollen können die zugrundeliegenden Domain-Assets sichern und vor den erwähnten Phishing-Angriffsmethoden schützen

Die oben aufgelisteten Beobachtungen werfen wichtige Punkte auf, was die Anforderungen an einen effektiven Service zur Phishing-Erkennung betrifft. Die erste wichtige Komponente ist die Erkennung markenspezifischer Domains, da bei fast der Hälfte der in unserem Datensatz analysierten Domains in der Domain auf die Marke verwiesen wurde. Die einfachsten Produkte zur Domain-Erkennung versuchen nur, genaue Übereinstimmungen mit dem betroffenen Markennamen zu finden. Unsere Analyse zeigt jedoch, dass 16 % der markenspezifischen Phishing-Domains eine abweichende Variation der Marke und nicht den korrekten Markennamen enthalten. Dies ist möglicherweise eine bewusste Entscheidung der Betrüger, um Erkennungsmaßnahmen zu umgehen, und verdeutlicht, dass eine umfassende Lösung benötigt wird, die auch diese Variationen aufgreift. Der CSC-Service 3D Domain Monitoring wurde zur Erfüllung dieser Anforderungen entwickelt und erkennt auch eine Reihe von Markenvariationen, einschließlich Fuzzy Matches (mit ersetzten Zeichen und nicht-lateinischen Homoglyphen) sowie (homophone oder metaphone) Soundex-Variationen (d. h. Domains, die ähnlich ausgesprochen werden), für eine breite Auswahl von Domain-Endungen.

Allerdings kann selbst eine umfassende Domain-Erkennung nur ein Teil der Lösung sein. Bei etwas mehr als der Hälfte der Phishing-Angriffe in unserem Datensatz werden nämlich keine markenspezifischen Domains verwendet. Dies verdeutlicht, dass ein Produkt zur Phishing-Erkennung nur dann wirklich effektiv sein kann, wenn es andere Datenquellen ebenfalls einbezieht. Der CSC-Service zur Betrugsabwehr setzt auch Spam-Fallen und Honeypots sowie andere Daten-Feeds wie Daten von Postfächern zur Meldung von Kundenmissbrauch und Webserver-Protokolle ein. Diese Informationen werden in unsere auf maschinellem Lernen basierende Korrelations-Engine eingespeist, die betrügerische Webseiten erkennt, indem sie URL-Muster analysiert und Web-Inhalte mit bekannten Indikatoren für betrügerische Inhalte abgleicht. Ein weiteres wichtiges Element ist die täglich rund um die Uhr verfügbare Kapazität zur Durchsetzung von Rechten, um schnelle Takedowns betrügerischer Inhalte zu gewährleisten.

Kontaktieren Sie uns

Wenn Sie mehr darüber erfahren möchten, wie Ihnen 3D Domain Monitoring und Anti-Fraud-Dienstleistungen von CSC helfen können, füllen Sie bitte unser Kontaktformular aus. Einer unserer Spezialisten wird sich dann mit Ihnen in Verbindung setzen.

[1] https://docs.apwg.org/reports/apwg_trends_report_q4_2021.pdf

[2] https://cofense.com/annualreport

[3] https://www.cisa.gov/stopransomware/general-information

[4] https://www.cscdbs.com/assets/pdfs/Domain_Security_Report_2021.pdf

[5] https://www.daj.jp/en/about/release/2021/0922_01/

[6] https://www.phishlabs.com/blog/most-phishing-attacks-use-compromised-domains-and-free-hosting/

[7] https://circleid.com/posts/20210908-credential-hinting-domain-names-a-phishing-lure

[8] https://unit42.paloaltonetworks.com/top-level-domains-cybercrime/